统信操作系统网络安全等级保护测评安全加固方案

引言

统信操作系统(UOS)作为国产化操作系统的重要代表,广泛应用于政府、金融、能源等关键领域。为满足《网络安全等级保护基本要求》(GB/T 22239-2019)的三级等保标准,需从身份鉴别、访问控制、安全审计、入侵防范等多维度进行安全加固。本文结合统信操作系统的技术特性及等保测评要求,提供详细的安全整改方案,助力用户实现合规性与安全性的双重提升。

一、身份鉴别安全加固

根据GB/T22239的要求,身份鉴别a、c)项要求:应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

1. 密码策略优化

密码复杂度与生命周期管理

统信操作系统内置符合等保三级要求的密码策略模板。通过修改 /etc/login.defs 文件,设置密码最长有效期(90天)、最短修改间隔(1天)、最小长度(12位)及过期警告(7天)。同时,在 /etc/pam.d/system-auth 中强制要求密码包含大小写字母、数字和特殊字符,防止弱口令漏洞。

password requisite pam_cracklib.so minlen=12 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

多因素认证集成

结合统信生态合作伙伴的安全组件,支持动态令牌(如TOTP)或生物识别技术,增强管理员账户的登录验证强度,满足等保三级对双因素认证的要求。

![]()

根据GB/T22239的要求,身份鉴别b)项要求:应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。

2. 登录失败与会话管理

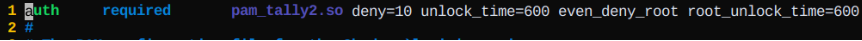

失败锁定机制

在 /etc/pam.d/sshd 中配置登录失败锁定策略,普通用户和root用户连续失败3次后锁定账户30分钟,并通过日志实时监控异常登录行为。

auth required pam_tally2.so deny=3 unlock_time=1800 even_deny_root

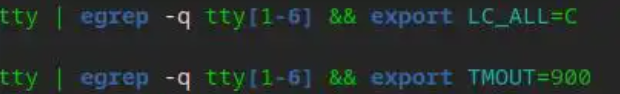

会话超时控制

在全局配置文件 /etc/profile 中设置 TMOUT=300,确保闲置会话5分钟后自动终止,防止未授权访问。

二、访问控制与权限管理

根据GB/T22239的要求,访问控制a、b、c、d)项要求:应对登录的用户分配账户和权限;应重命名或删除默认账户,修改默认账户的默认口令;应及时删除或停用多余的、过期的账户,避免共享账户的存在;应授予管理用户所需的最小权限,实现管理用户的权限分。

1. 最小权限原则实施

角色分离与权限分配

创建专用审计账户(如 auditor),通过 setfacl 限制其仅可访问日志目录 /var/log,并在 /etc/sudoers 中细化命令权限,例如仅允许执行日志查看命令(tail、cat)15。

auditor ALL=(root) NOPASSWD: /usr/bin/tail, /usr/bin/cat

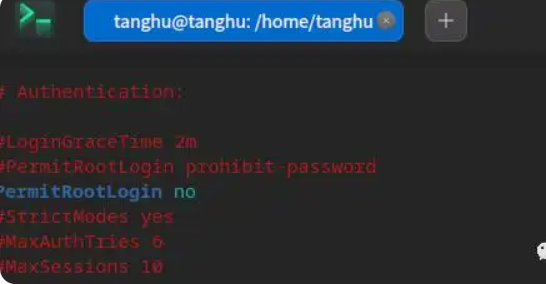

默认账户加固

禁用root用户远程SSH登录,修改 /etc/ssh/sshd_config 为 PermitRootLogin no,并限制默认账户的交互式登录权限。

根据GB/T22239的要求,访问控制g)项要求:应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。

2. 强制访问控制(USEC)配置

统信安全增强版提供自研的强制访问控制框架USEC,支持一键下发安全策略。例如,通过策略模板限制敏感文件(如 /etc/shadow)的读写权限,仅允许特定用户或进程访问,有效防范越权操作。

usecctl --policy=high-security apply

三、安全审计与日志管理

根据GB/T22239的要求,安全审计a、b)项要求:应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息:

1. 内核级审计增强

审计规则部署

启用 auditd 服务,监控关键文件和目录(如 /etc/passwd、/etc/sudoers)的修改行为,并在 /etc/audit/rules.d/audit.rules 中定义规则:

-w /etc/passwd -p wa -k identity_changes

-w /etc/sudoers -p wa -k sudoers_mod

通过 ausearch 工具实时分析审计日志,快速定位异常事件15。

2. 日志备份与加密

使用统信提供的 logrotate 工具配置日志自动轮转,结合 rsync 将日志加密传输至异地备份服务器,防止日志篡改或丢失。同时,设置日志文件权限为 640,仅允许授权用户访问。

四、入侵防范与漏洞管理

根据GB/T22239的要求,入侵防范e)项要求:应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞。

1. 内核漏洞防护(KVSP)

统信安全增强版采用KVSP技术,通过内存保护、堆栈随机化等手段防御0day 漏洞攻击。启用该功能后,系统可自动检测并阻断利用缓冲区溢出、悬空指针等漏洞的攻击行为,无需依赖补丁更新。

2. 补丁与漏洞扫描

定期通过统信官方源执行安全更新:

sudo apt update && sudo apt upgrade --security

结合OpenSCAP工具进行自动化漏洞扫描,生成合规性报告并修复高风险漏洞。

根据GB/T22239的要求,入侵防范a、b)项要求:应遵循最小安装的原则,仅安装需要的组件和应用程序;应关闭不需要的系统服务、默认共享和高危端口。

3. 服务与端口最小化

使用 systemctl 禁用非必要服务(如 telnet、ftp),并通过 firewalld 仅开放业务必需端口,例如:

firewall-cmd --permanent --add-port=22/tcp # 仅允许SSH

firewall-cmd --reload

五、数据安全与备份恢复

根据GB/T22239的要求,数据备份恢复a、b、b)项要求:应提供重要数据的本地数据备份与恢复功能;应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地;应提供重要数据处理系统的热冗余,保证系统的高可用性。

1. 加密存储与传输

利用统信集成的LUKS模块对磁盘分区加密,确保数据静态安全。对于网络传输,强制启用TLS 1.3协议,并配置高强度加密套件(如AES-256-GCM)。

2. 增量备份策略

编写自动化脚本,每日增量备份关键数据(如配置文件、数据库)至NAS或云

存储,保留30天历史版本。示例脚本:

tar -czvf /backup/data_$(date +%Y%m%d).tar.gz --listed-incremental=/backup/snapshot.snar /etc /var/lib/mysql

六、安全管理体系建设

1. 安全基线文档化

制定《统信操作系统安全配置基线》,明确账户管理、审计规则、网络策略等要求,并通过统信有固工具批量部署基线配置,确保一致性。

2. 应急响应与演练

每季度模拟勒索软件攻击、数据泄露等场景,测试应急预案的有效性。统信提供沙箱环境,支持无风险演练115。

3. 供应链安全保障

依托统信deepin根社区,确保软件供应链透明可控。通过SBOM(软件物料清单)管理,追踪组件来源,规避第三方依赖风险。

七、等保测评实施要点

1. 测评准备与整改

差距分析:使用统信提供的合规性扫描工具,快速识别与等保三级的差距,生成整改清单。

渗透测试:委托授权测评机构进行漏洞扫描与渗透测试,重点验证KVSP防护效果及USEC策略有效性。

2. 持续合规管理

建立自动化监控平台,实时检测配置漂移(如权限变更、服务启用),确保长期符合等保要求。

结语

通过上述加固措施,统信操作系统可全面满足等保三级的技术与管理要求,显著提升对APT攻击、数据泄露等威胁的防御能力。实际实施中需结合业务需求灵活调整策略,并依托统信生态的技术支持,持续优化安全防护体系。

联系人:宋经理

座机:028-86677012

邮箱:cdjxgf@cdjxcm.com

地址:成都市武侯区长华路19号万科汇智中心30楼