麒麟操作系统网络安全等级保护测评安全加固方案

引言

麒麟操作系统作为国产化操作系统的代表,广泛应用于政府、金融、能源等关键领域。为满足《网络安全等级保护基本要求》(GB/T 22239-2019)的三级等保标准,需从身份鉴别、访问控制、安全审计、入侵防范等多维度进行安全加固。本文结合等级保护测评的常见问题与整改实践,提供针对麒麟操作系统的详细安全加固方案。

一、身份鉴别安全加固

根据GB/T22239的要求,身份鉴别a)项要求:应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换。

1. 密码策略配置

密码复杂度要求

修改 /etc/login.defs 文件,设置密码最长有效期(90天)、最短修改间隔(1天)、最小长度(8位)及过期警告(7天):

PASS_MAX_DAYS 90

PASS_MIN_DAYS 1

PASS_MIN_LEN 8

PASS_WARN_AGE 7

密码复杂度规则

在 /etc/security/pwquality.conf中添加密码复杂度策略,要求包含大小写字母、数字和特殊字符:

minlen 为密码最小长度;

dcredit 为密码中最少包含数字的个数;

ucredit 为密码中最少包含大写字母的个数;

lcredit 为密码中最少包含小写字母的个数;

ocredit 为密码中最少包含特殊字符的个数;

maxrepeat 为密码中相同字符出现最多的次数;

usercheck 为检测密码是否与用户名相似。

数值为-1 时代表至少需要相应字符一位、数值为-2时代表需要需要相应字符两位,依次类推

根据GB/T22239的要求,身份鉴别b)项要求:应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。

![]()

2. 登录失败处理

限制连续失败登录

在 /etc/pam.d/system-auth 和 /etc/pam.d/sshd 中配置登录失败锁定策略,普通用户和root用户连续失败3次后锁定5分钟:

auth required pam_tally2.so deny=3 unlock_time=300 even_deny_root root_unlock_time=300

![]()

超时自动退出

在 /etc/profile 末尾添加 export TMOUT=300,设置会话超时时间为5分钟。

根据GB/T22239的要求,身份鉴别c)项要求:应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

3. 双因素认证

部署堡垒机或动态令牌(如Google Authenticator),结合口令与硬件密钥,增强管理用户身份鉴别强度。

二、访问控制优化

根据GB/T22239的要求,访问控制a、b、c、d)项要求:应对登录的用户分配账户和权限;应重命名或删除默认账户,修改默认账户的默认口令;应及时删除或停用多余的、过期的账户,避免共享账户的存在;应授予管理用户所需的最小权限,实现管理用户的权限分。

1. 用户权限分离

创建最小权限账户

通过 useradd 创建审计用户(如 auditor),仅授予日志查看权限:

setfacl -m u:auditor:rx /var/log/*

在 /etc/sudoers 中限制其可执行命令范围:

auditor ALL=(root) NOPASSWD: /usr/bin/tail, /usr/bin/cat

禁用默认账户远程登录

修改 /etc/ssh/sshd_config,禁止root用户SSH远程登录:

PermitRootLogin no

重启SSH服务并验证普通用户权限。

根据GB/T22239的要求,访问控制e、f)项要求:应由授权主体配置访间控制策路,访问控制策略规定主体对客体的访问规则;访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级:

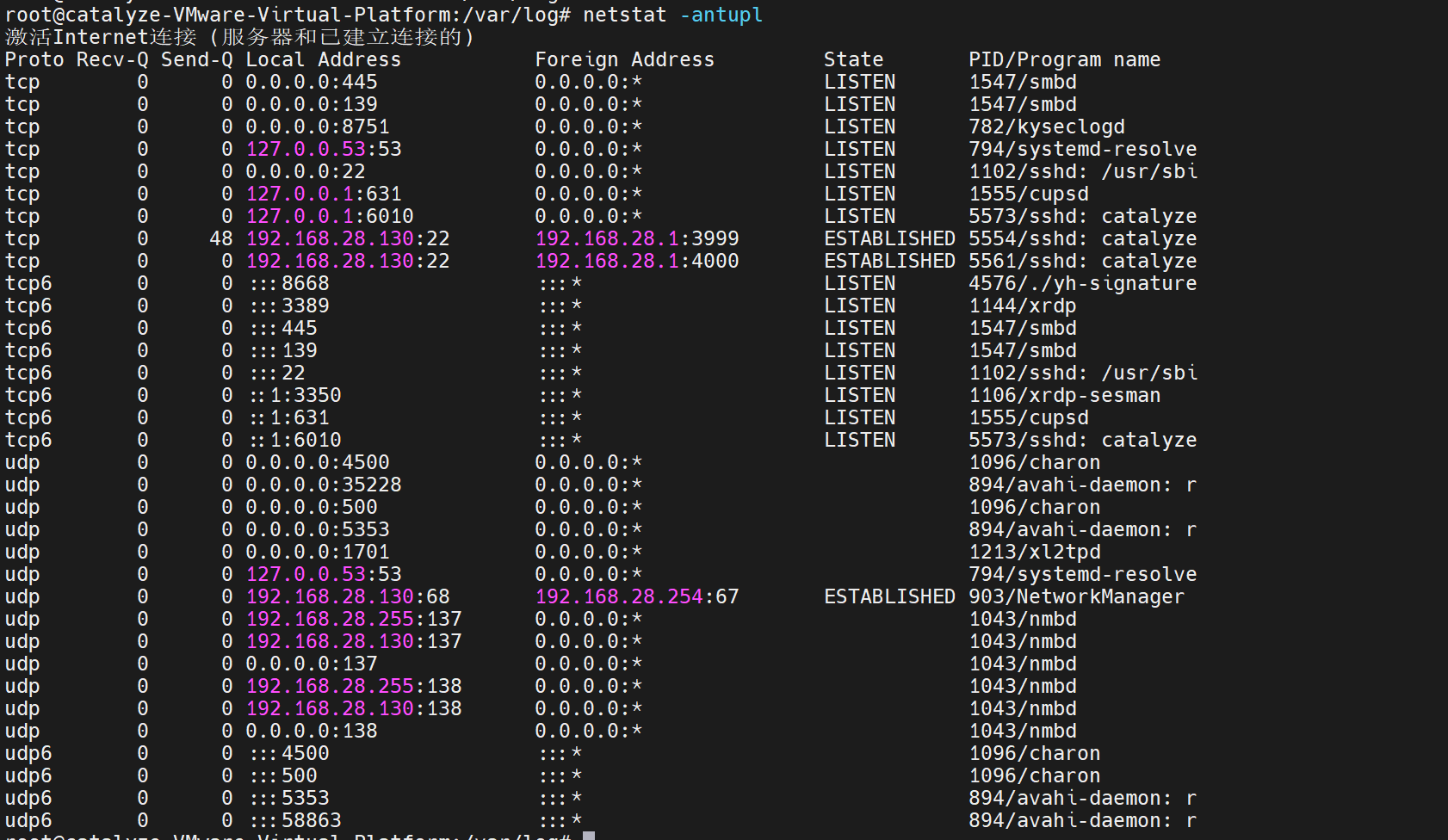

2. 敏感文件权限控制

使用 chmod 和 chown 调整关键文件权限:

chmod 640 /etc/passwd /etc/shadow

chown root:root /etc/crontab

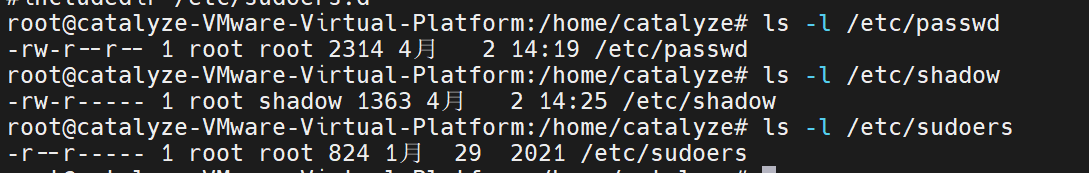

三、安全审计与日志管理

根据GB/T22239的要求,安全审计a、b)项要求:应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息:

1. 审计规则配置

启用auditd服务

修改 /etc/audit/rules.d/audit.rules,监控关键文件与目录:

-w /etc/passwd -p wa

-w /etc/shadow -p rwxa

-w /etc/sysconfig -p rwxa

重启服务:systemctl restart auditd。

根据GB/T22239的要求,安全审计c)项要求:应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等.

![]()

2. 日志备份与保护

自动日志备份脚本

创建 /var/log_bak/autobak.sh,每日备份日志并压缩:

#!/bin/sh

cp /var/log/messages /var/log_bak/temp/

zip log_$(date +%Y%m%d).zip temp/*

通过 crontab 定时执行。

根据GB/T22239的要求,安全审计d)项要求:应对审计进程进行保护,防止未经授权的中断。

3. 日志权限控制

设置日志文件权限为640,防止非授权访问:

chmod 640 /var/log/messages /var/log/secure

四、入侵防范与漏洞管理

根据GB/T22239的要求,入侵防范e)项要求:应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞。

1. 系统补丁与更新

启用麒麟官方源,定期执行:

yum update --security

结合自动化工具(如Ansible)批量管理补丁。

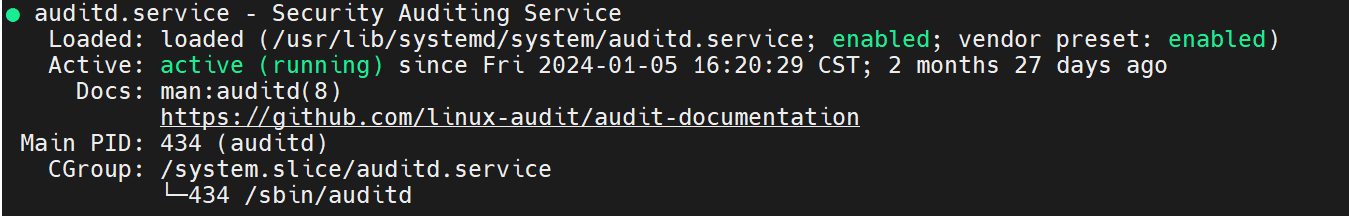

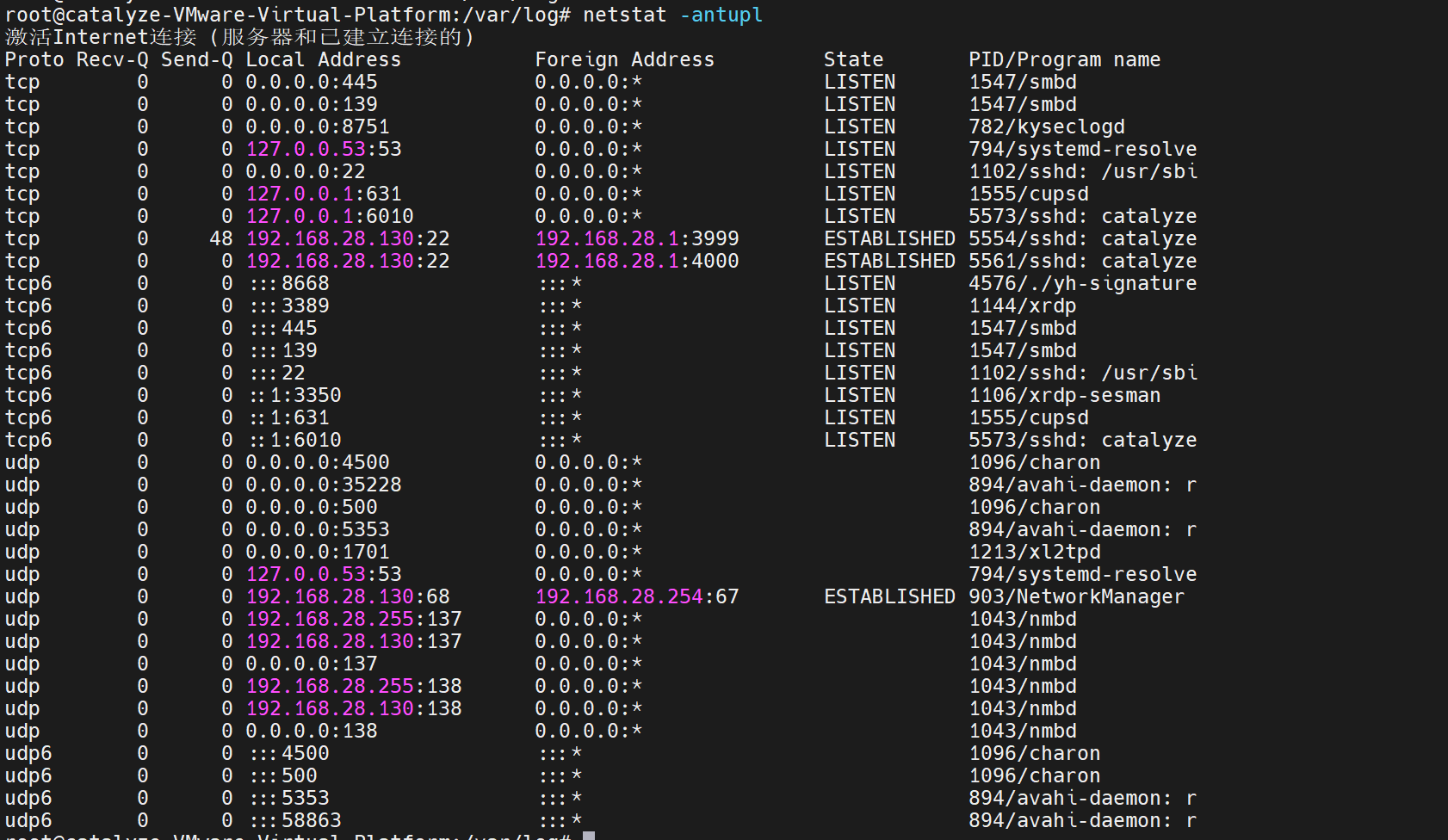

根据GB/T22239的要求,入侵防范a、b)项要求:应遵循最小安装的原则,仅安装需要的组件和应用程序;应关闭不需要的系统服务、默认共享和高危端口。

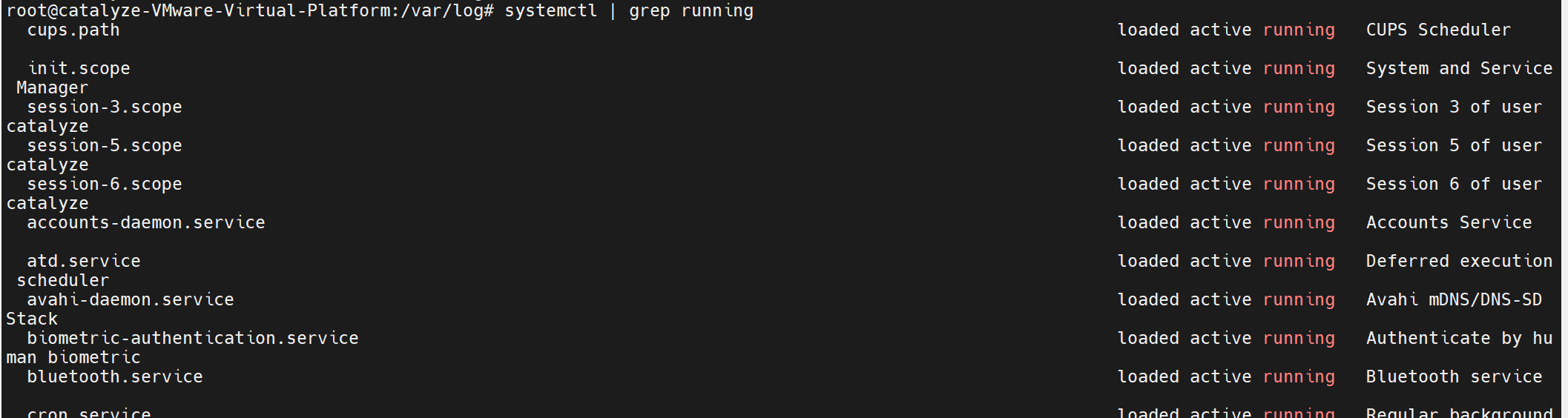

2. 最小化服务与端口

关闭非必要服务

使用 systemctl disable <service> 禁用无关服务(如telnet、ftp)。

端口扫描与限制

通过 iptables 或 firewalld 仅开放业务所需端口:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -j DROP

根据GB/T22239的要求,恶意代码防范a)项要求:应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断。

3. 防恶意代码部署

安装ClamAV或麒麟官方防病毒软件,定期更新病毒库:

freshclam # 更新病毒库

clamscan -r / # 全盘扫描

五、数据备份与恢复

根据GB/T22239的要求,数据备份恢复a、b、b)项要求:应提供重要数据的本地数据备份与恢复功能;应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地;应提供重要数据处理系统的热冗余,保证系统的高可用性。

1. 关键数据备份策略

使用 rsync 或 tar 每日增量备份至异地存储:

tar -czvf /backup/data_$(date +%Y%m%d).tar.gz /etc /var/log

结合 cron 实现自动化210。

2. 备份恢复测试

定期模拟数据丢失场景,验证备份文件的完整性和恢复流程。

六、安全管理体系建设

1. 安全策略文档化

制定《麒麟操作系统安全配置基线》,明确密码策略、访问控制清单(ACL)、审计规则等。

2. 安全培训与演练

每季度开展安全意识培训,模拟钓鱼攻击、勒索软件等场景,提升应急响应能力。

3. 第三方服务管理

限制第三方软件安装权限,仅允许通过官方仓库或可信渠道获取应用。

七、等保测评验证要点

1. 高风险项整改验证

身份鉴别:检查 /etc/login.defs 和 /etc/pam.d/system-auth 是否符合复杂度要求。

访问控制:通过 cat /etc/passwd 确认默认账户已禁用,root远程登录关闭23。

2. 渗透测试与漏洞扫描

使用Nmap、Metasploit进行端口扫描与漏洞利用测试,修复高危漏洞(如CVE编号漏洞)。

结语

通过上述措施,麒麟操作系统可显著提升对身份冒用、权限滥用、数据泄露等风险的防护能力,满足三级等保测评要求。实际实施中需结合业务场景调整策略,并定期开展安全评估与策略优化。

联系人:宋经理

座机:028-86677012

邮箱:cdjxgf@cdjxcm.com

地址:成都市武侯区长华路19号万科汇智中心30楼